Marcado de agua frágil basado en bloques para detección de manipulaciones y recuperación de contenido en imágenes digitales

DOI:

https://doi.org/10.30973/progmat/2025.17.3/6Palabras clave:

Marca de agua frágil, LSB (Bit Menos Significativo), MSB (Bit Más Significativo), Detección de Manipulaciones, Restauración de contenido, Procesamiento de imágenes digitalesResumen

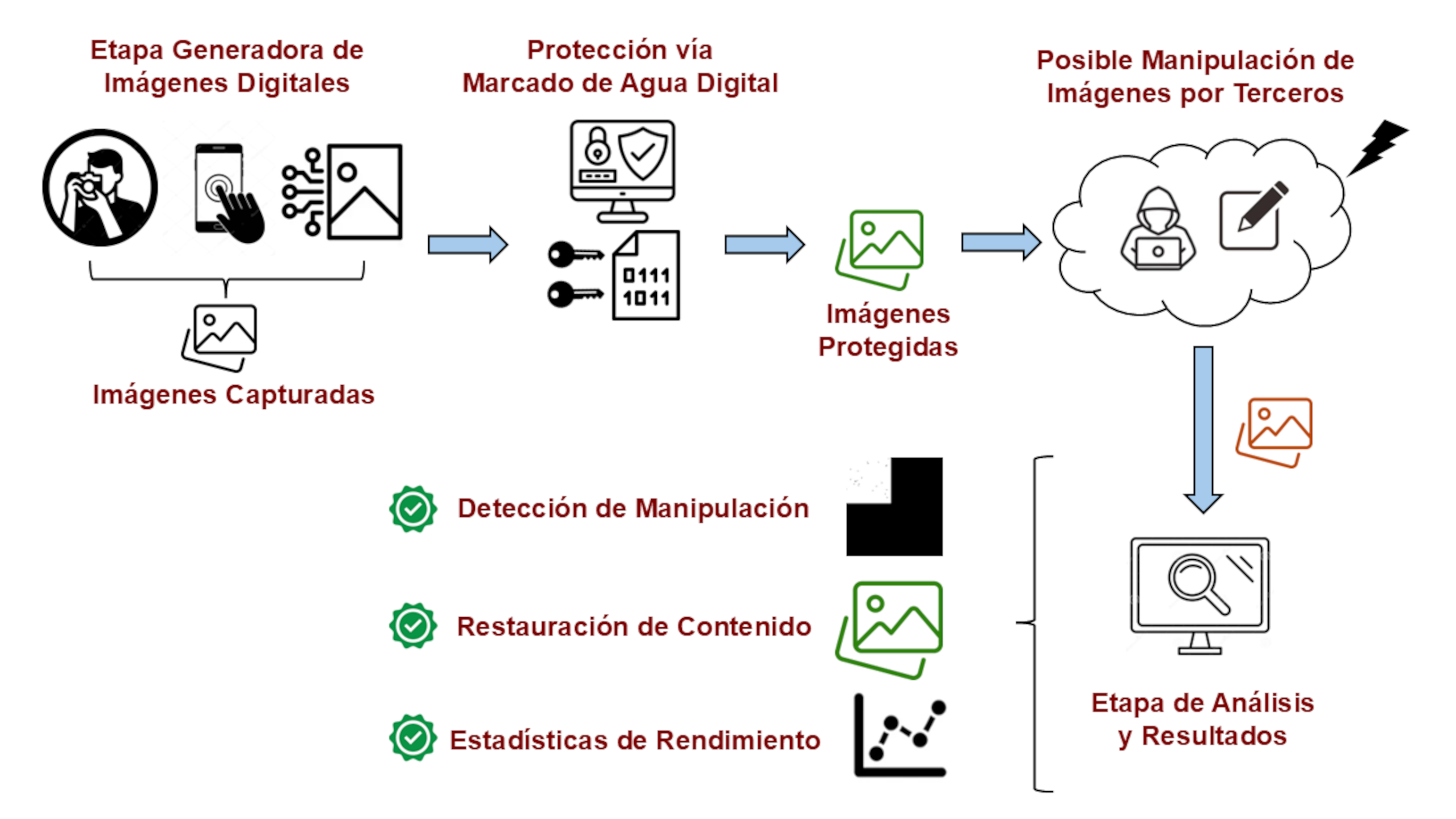

Hoy en día internet, así como los avances en tecnologías de la información y comunicación, han brindado facilidades en la transmisión y almacenamiento de datos multimedia, como lo son las imágenes digitales. Esto ha traído consigo algunos perjuicios tales como infracciones al derecho de autor, así como ediciones y/o alteraciones al contenido que comprometen la autenticidad y la integridad de los archivos multimedia. Para hacer frente a estas problemáticas, en la literatura científica se han propuesto una variedad de soluciones que incluyen esteganografía, cifrado de datos y la técnica de marcado de agua digital. En este artículo se propone un método basado en marcado de agua frágil que permite detectar y recuperar contenido en imágenes de escala de grises, cuando este ha sido alterado y/o modificado. En primera instancia, la imagen es segmentada en cuatro cuadrantes teniendo una correspondencia entre sí de forma diagonal. Usando otra segmentación interna en forma de bloques dentro de cada cuadrante, y haciendo uso de cálculo de promedios en conjunto con una extracción de bits más significativos, se generan marcas de agua que serán insertadas dentro de los píxeles que conforman cada bloque, haciendo uso de la técnica de sustitución de bit menos significativo. Para incrementar la seguridad del método propuesto, se hace uso de una llave secreta que permuta el índice de inserción en cada cuadrante. Los resultados experimentales muestran que el método propuesto ofrece alta imperceptibilidad en términos de índice de similitud estructural y relación señal-ruido pico. En cuanto a capacidad de detección de modificaciones, se aplicaron alteraciones de tipo copiar-mover, copiar-pegar y recorte aleatorio, cuya eficiencia fue medida en términos de tasas de falsos positivos, falsos negativos y detección de alteraciones. Por último, se muestran resultados de restauración de contenido, cuya fidelidad fue medida usando las mismas métricas de imperceptibilidad.

Citas

Barni M, Bartolini F. Applications. In: Watermarking Systems Engineering: Enabling Digital Assets Security and Other Applications. Boca Raton: CRC Press; 2004. https://doi.org/10.1201/9780203913512

Bas P, Furon T, Cayre F, Doërr G, Mathon B. A quick tour of watermarking techniques. In: Watermarking Security Fundamentals, Secure Design and Attacks. Springer Briefs in Electrical and Computer Engineering. Singapore: Springer; 2016. p. 13-31. https://doi.org/10.1007/978-981-10-0506-0_2

Cox IJ, Miller ML, Bloom JA, Fridrich J, Kalker T. Digital Watermarking and Steganography. 2nd ed. San Francisco: Morgan Kaufmann Publishers; 2009. https://doi.org/10.1016/B978-0-12-372585-1.X5001-3

Lakshman Ji, et al. Robust digital watermarking techniques for protecting copyright applied to digital data: a survey. Turkish Journal of Computer and Mathematics Education. 2021;12(3):3819-3825. https://doi.org/10.17762/turcomat.v12i3.1669

Qi X, Xin X. A singular-value-based semi-fragile watermarking scheme for image content authentication with tamper localization. Journal of Visual Communication and Image Representation. 2015;30:312-327. https://doi.org/10.1016/j.jvcir.2015.05.006

Azeroual A, Afdel K. Real-time image tamper localization based on fragile watermarking and Faber-Schauder wavelet. AEU International Journal of Electronics and Communications. 2017;79:207-218. https://doi.org/10.1016/j.aeue.2017.06.001

Tiwari A, Sharma M, Tamrakar RK. Watermarking based image authentication and tamper detection algorithm using vector quantization approach. AEU International Journal of Electronics and Communications. 2017;78:114-123. https://doi.org/10.1016/j.aeue.2017.05.027

Singh D, Singh SK, Udmale SS. An efficient self-embedding fragile watermarking scheme for image authentication with two chances for recovery capability. Multimedia Tools and Applications. 2023;82:1045-1066. https://doi.org/10.1007/s11042-022-13270-8

Sarkar D, Palit S, Som S, Dey KN. Large scale image tamper detection restoration. Multimedia Tools and Applications. 2020. https://doi.org/10.1007/s11042-020-08669-0

Bhalerao S, Ansari IA, Kumar A. A secure image watermarking for tamper detection and localization. Journal of Ambient Intelligence and Humanized Computing. 2021;12:1057-1068. https://doi.org/10.1007/s12652-020-02135-3

Campos-Ponce E, Cedillo-Hernandez M. Tamper detection and localization in color images using secure block-based watermarking. 2022 IEEE Mexican International Conference on Computer Science (ENC); 2022; Xalapa, Veracruz, Mexico. p. 1-7. https://doi.org/10.1109/ENC56672.2022.9882954

Sweldens W. The Lifting Scheme: A construction of second generation of wavelets. SIAM Journal on Mathematical Analysis. 1998;29(2):511-546. https://doi.org/10.1137/S0036141095289051

NCU, Gupta A. BOWS2. Mendeley Data; 2023. https://doi.org/10.17632/kb3ngxfmjw.1

Wang Z, Bovik AC, Sheikh HR, Simoncelli EP. Image quality assessment: From error measurement to structural similarity. IEEE Transactions on Image Processing. 2004;13(4):600-612. https://doi.org/10.1109/tip.2003.819861

Publicado

Cómo citar

Número

Sección

Licencia

Derechos de autor 2025 Elizabeth Campos Ponce, Manuel Cedillo Hernández

Esta obra está bajo una licencia internacional Creative Commons Atribución 4.0.

Usted es libre de:

|

Compartir — compartir y redistribuir el material publicado en cualquier medio o formato. |

|

Adaptar — combinar, transformar y construir sobre el material para cualquier propósito, incluso comercialmente. |

Bajo las siguientes condiciones:

|

Atribución — Debe otorgar el crédito correspondiente, proporcionar un enlace a la licencia e indicar si se realizaron cambios. Puede hacerlo de cualquier manera razonable, pero de ninguna manera que sugiera que el licenciador lo respalda a usted o a su uso. |

| Sin restricciones adicionales: no puede aplicar términos legales o medidas tecnológicas que restrinjan legalmente a otros a hacer cualquier cosa que permita la licencia. |